Hola a tod@s!

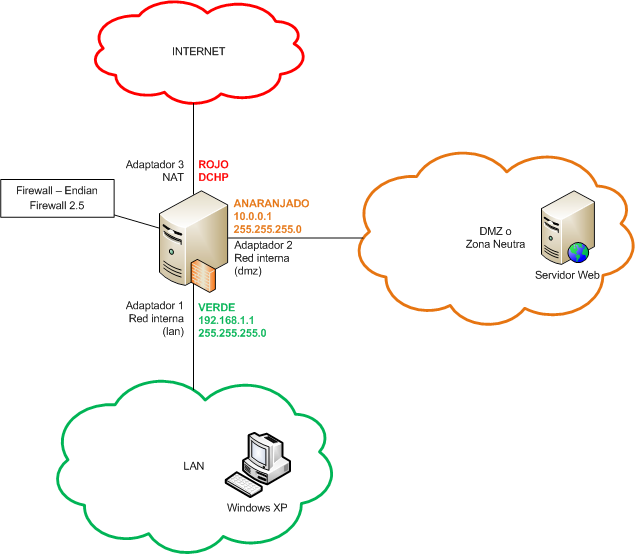

Continuando con el tema de Firewall UTM OpenSource con Endian Firewall, en ésta entrada les mostraré la configuración básica que quedó pendiente de la entrada anterior que trataba de la instalación. Para recordar, les mostraré el esquema que queremos hacer:

A éstas alturas, ya deberíamos de tener instalado nuestro Endian Firewall y, con otra máquina de la misma red que el server (en la LAN) deberíamos de poder iniciar la configuración básica. Les dejo el resto de la práctica.

Configuración básica de Endian Firewall

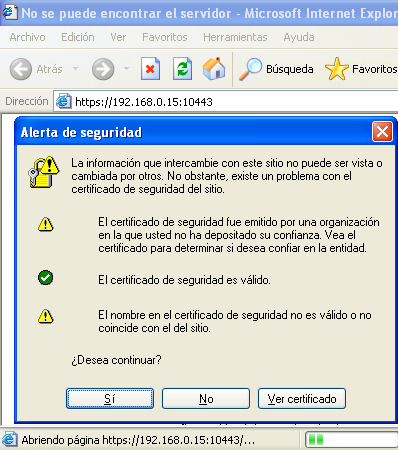

Ahora entraremos al navegador de nuestra preferencia, obviamente desde otra máquina que esté en la misma red que el Endian Firewall, y desde aquí digitamos en la barra de direcciones la siguiente URL:

https://192.168.0.15:10443

Entonces, nos aparecerá una ventana de alerta por la cuestión del certificado digital, pero basta con que demos clic al botón “Si” para poder continuar.

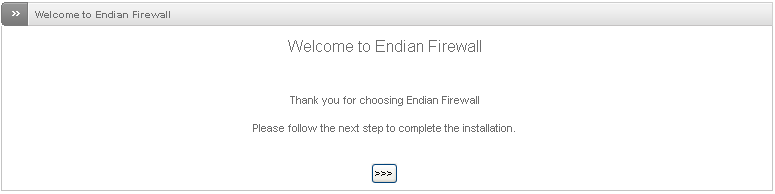

Ahora nos aparece una página con un asistente que nos ayudará en la configuración inicial de nuestro firewall. Damos clic al botón Siguiente representado por los caracteres “>>>”.

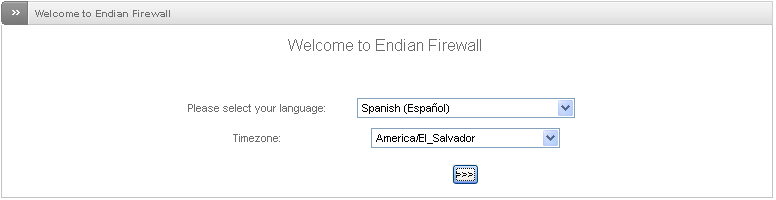

Tendremos que seleccionar nuestro lenguaje y nuestra zona horaria, para luego dar clic al botón siguiente.

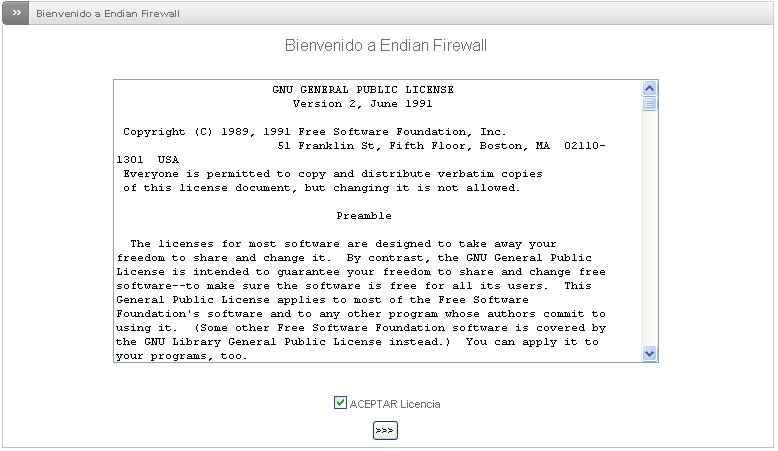

Se nos presenta la licencia del producto, por lo que chequeamos donde dice “ACEPTAR Licencia” y luego presionamos el botón de siguiente.

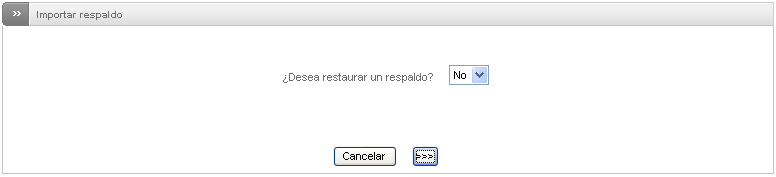

Si en un dado caso tenemos un archivo de respaldo de la configuración de otro endian firewall, con ésta opción es posible restaurarla, pero como no es nuestro caso, seleccionamos “No” y damos clic al botón de siguiente.

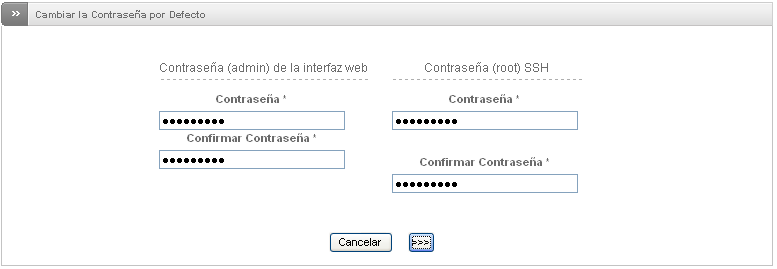

Luego, tendrémos que colocar la contraseña que asignaremos al usuario admin (usuario de acceso a la interface de administración web) y al usuario root (acceso a la consola desde la máquina virtual). Como contraseña, dejaremos “Pa$$w0rd” (sin comillas) para ambos casos. Damos clic al botón de siguiente.

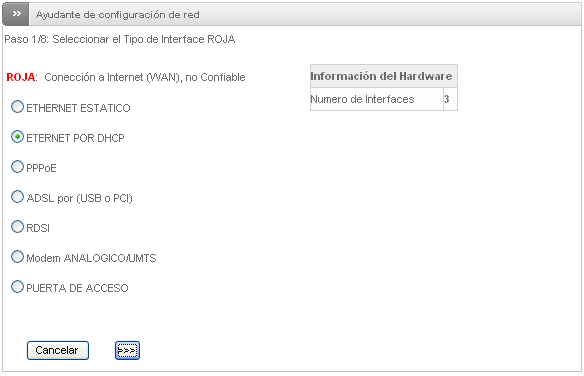

Deberemos de seleccionar la respectiva conectividad que tendrá la interfaz ROJA. Como estamos en una máquina virtual y hemos configurado el adaptador 3 como NAT (destinada para la zona ROJA), dejaremos que se nos asigne la configuración IP mediante DHCP. Seleccionamos la opción “Ethernet por DHCP”. Damos clic en el botón de siguiente.

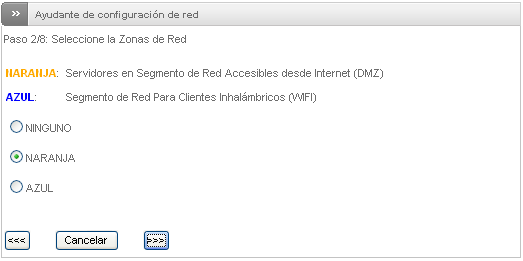

Luego, como el asistente ha detectado que hay más de 2 tarjetas de red en el hardware del equipo, nos preguntará que tipo de zona queremos añadir adicional a la VERDE y ROJA. Seleccionaremos NARANJA, dado que según el esquema de red de ésta práctica habrá una zona neutra (DMZ). Damos clic en el botón de siguiente.

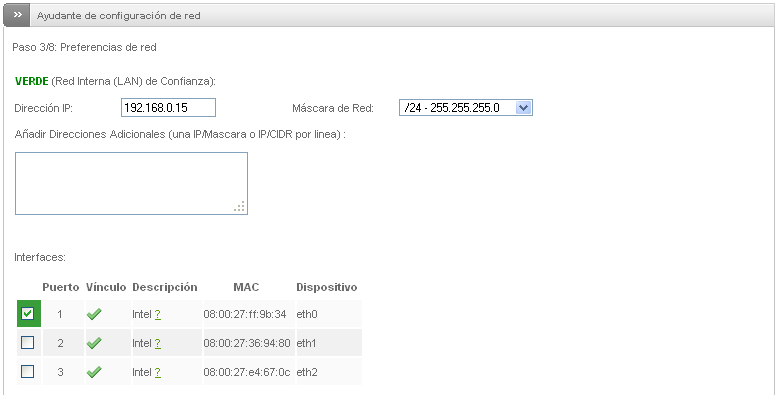

Nos aparece ahora la preferencia de red, en donde asignamos las direcciones IP por zonas y la tarjeta de red respectiva. Practicamente la parte donde hace referencia a la interface VERDE la dejaremos tal y como está (ver la imagen para mayor referencia).

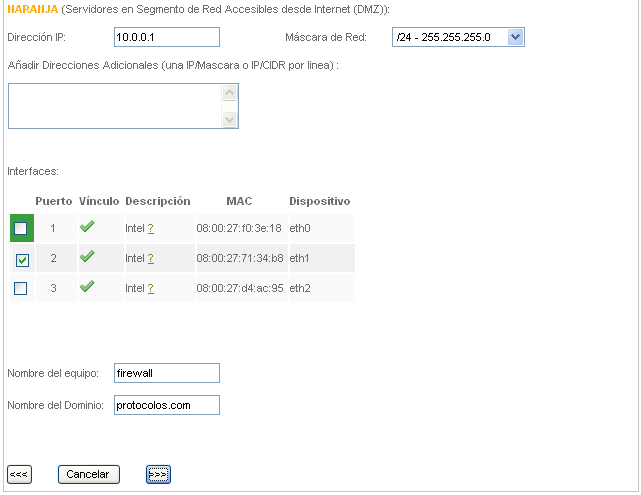

Más abajo está la parte donde hace referencia a la zona ANARANJADA, aquí agregaremos la Dirección IP 10.0.0.1 con su máscara /24 y seleccionaremos la eth1 como tarjeta de red de la interface. Agregamos el nombre y dominio según la siguiente imagen y finalmente damos clic en el botón de siguiente.

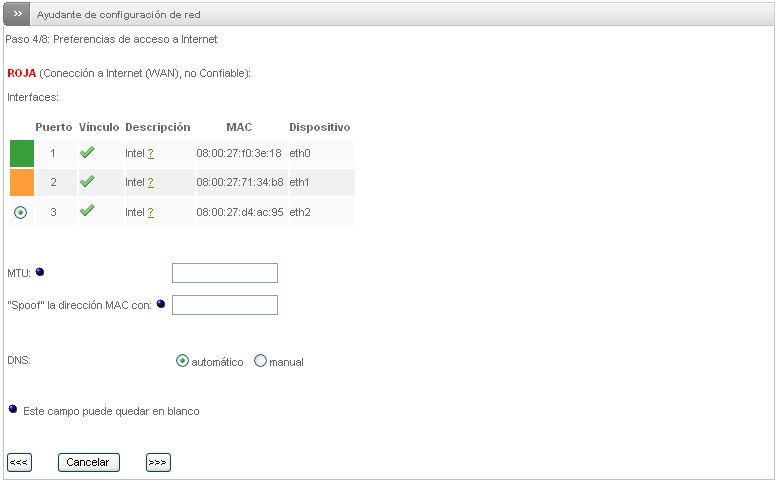

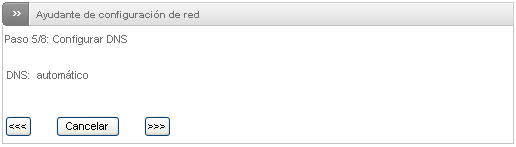

Solo nos aseguraremos que la zona ROJA (WAN) tenga seleccionada la eth2 y que el DNS será recibido de forma automática. Se da clic al botón de siguiente.

Luego, nos aparece otra página en donde únicamente damos clic al botón de siguiente.

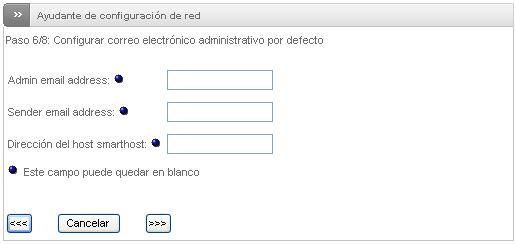

En la otra página, podemos configurar la dirección de correo del administrador, el servidor de correo, etc. de tal manera que pueda ser notificado por cualquier problema o alguna notificación importante relacionado al sistema. Para nuestro caso, lo dejaremos vacío todo y damos clic al botón de Siguiente.

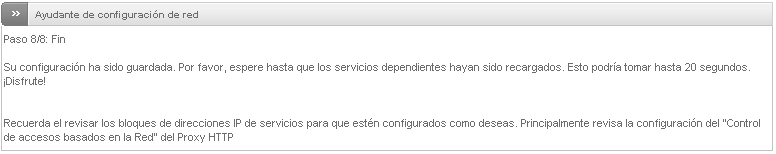

Ahora se nos muestra una página que nos confirma que ya finalizamos la configuración inicial de nuestro firewall.

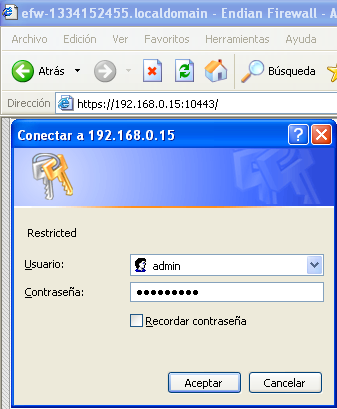

A continuación, deberémos de entrar nuevamente al firewall (digitamos en la barra de direcciones: https://192.168.0.15:10443) y se nos pedirá un usuario y contraseña. Colocamos como usuario “admin” (sin comillas) y la contraseña que establecimos durante la configuración anterior (“protocolo” sin comillas).

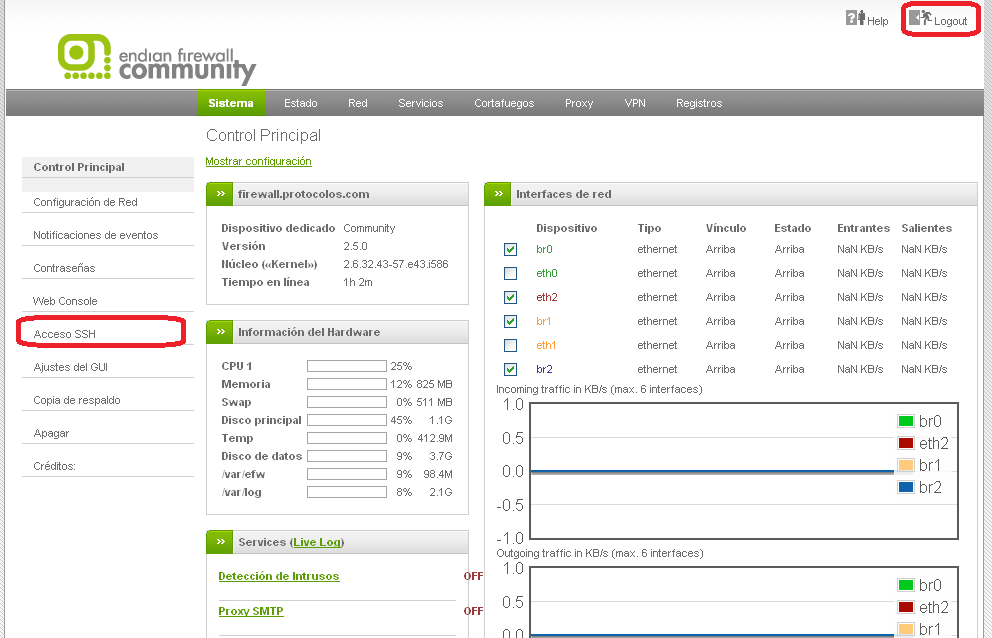

Nos aparecerá la interfaz web de administración del Endian Firewall. La primera página es como un panel de control que nos muestra el monitoreo de la red, monitoreo de los servicios, estado del hardware, entre otros. En la esquina superiro derecha se encuentra el botón “Logout” para poder cerrar sesión por si deseamos salirnos del sistema, entre otros. Lo que se realizará es, como primera acción, habilitar el acceso mediante SSH, dando clic a la opción “Acceso SSH”. Ver la siguiente imagen para mayor referencia.

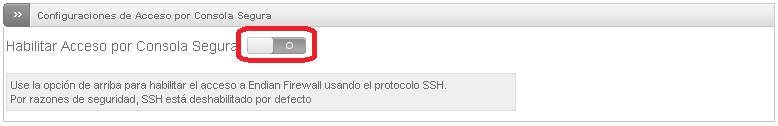

Aquí nos muestra la configuración del acceso al SSH y basta con que demos clic al botón señalado para habilitarlo.

En ocasiones, como administradores, será necesario administrar éste servidor mediante línea de comando dado que hay tareas que no se pueden realizar mediante la interfaz gráfica web, por lo que es importante que se tenga habilitado éste acceso. Para poder entrar, se necesita usar un programa como Putty, o algún cliente SSH. La información de usuario/clave es según la que se estableció en la configuración inicial, siendo el usuario root y la contraseña respectiva.

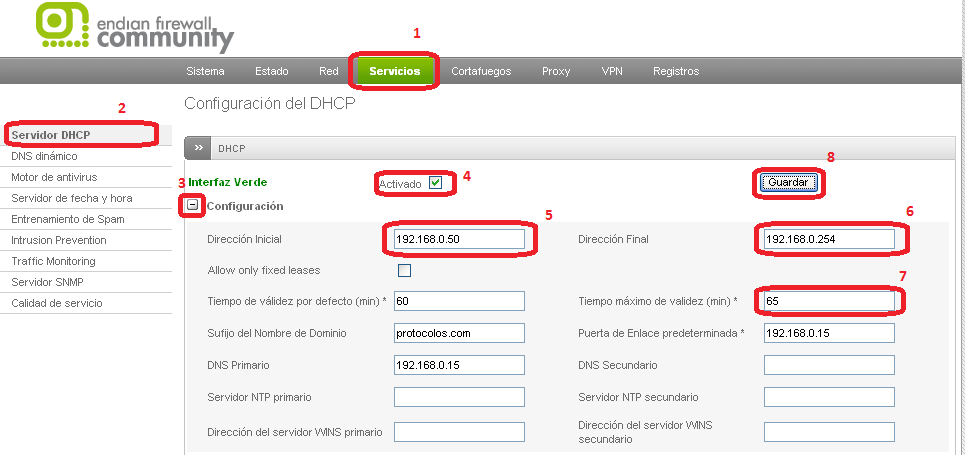

Ahora, configuraremos el servicio DHCP para la zona VERDE (LAN). Primero damos clic al botón “Servicios” (barre horizontal superior), luego damos clic en la opción “Servidor DHCP” (columna de la izquierda) y practicamente seguimos los pasos de la siguiente imagen teniendo el cuidado de colocar los valores respectivos.

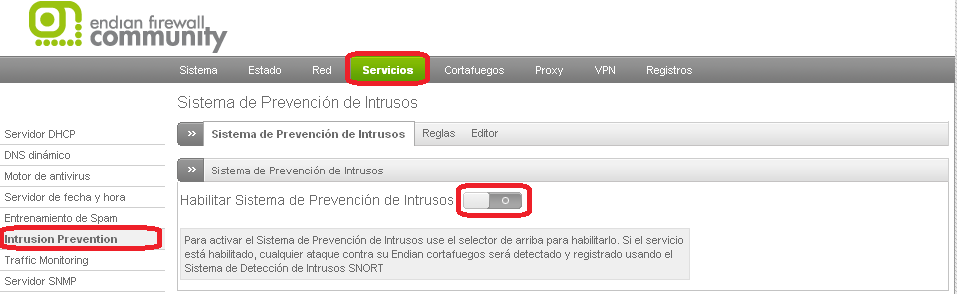

Una vez guardada la configuraión anterior, damos clic a la opción de la columna izquierda (siempre dentro de “Servicios”) “Intrusion Prevention”, para habilitar el servicio de prevención de intrusos. Basta con que demos clic al botón para habilitarlo. El firewall se encargaría de descargar las reglas y firmas respectivas para poder proteger las redes privadas.

IPS (Sistema de prevención de intrusos), Ejerce el control de acceso en una red informática para proteger a los sistemas computacionales de ataques y abusos. Los IPS presentan una mejora importante sobre las tecnologías de cortafuegos tradicionales, al tomar decisiones de control de acceso basados en los contenidos del tráfico, en lugar de direcciones IP o puertos.

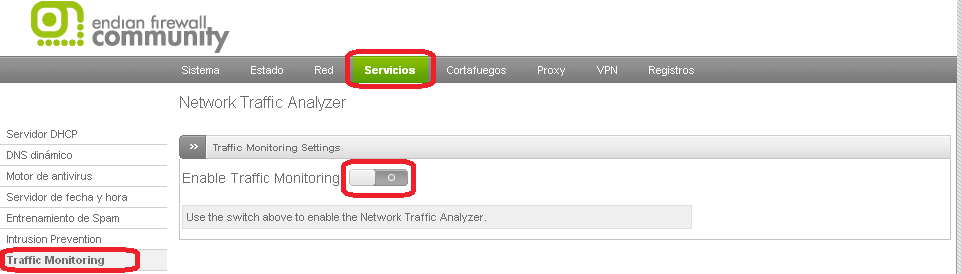

Ahora, habilitaremos el monitor de tráfico para poder tener más reportería, estadísticas y en fin, poder rastrear abusos en el consumo de ancho de banda entre otros. Para esto, siempre en “Servicios”, damos clic a la opción “Traffic Monitoring” y luego lo habilitamos mediante el botón respectivo.

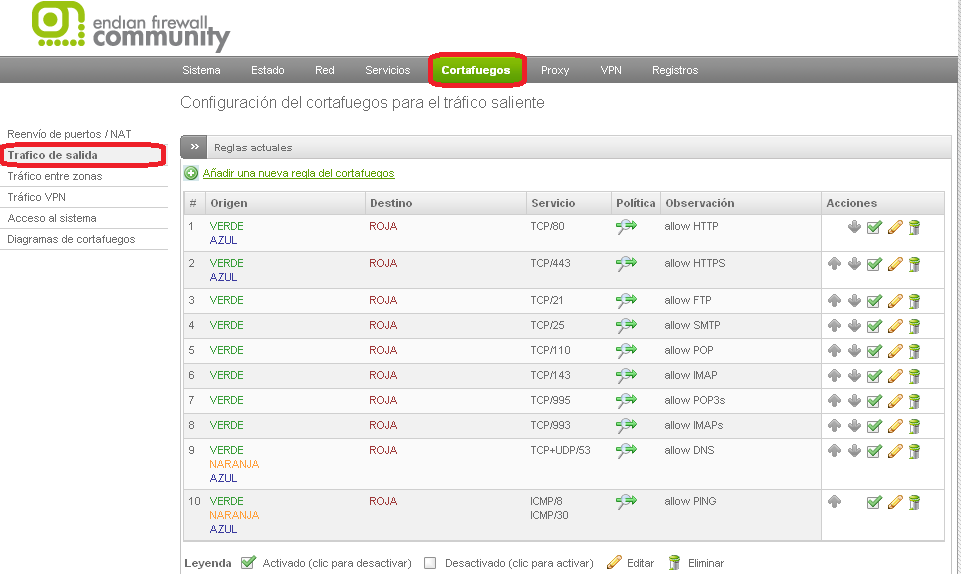

Las características propias de un firewall se encuentran en la opción “Cortafuegos” del menú horizontal. No se hablará en detalle referente a todas las posibilidades y configuraciones de ésta parte, pero solo como referencia se mencionará la opción “Tráfico de salida”. Aqui se encuentran todas las reglas o políticas de diseño (de firewall) que determina los servicios a los cuales podrán tener acceso de salida las zonas VERDE, AZUL y ANARANJADO. Sin éstas reglas, los usuarios no podrían navegar por internet, entrar a servicios de FTP, descargar correos mediante POP o IMAP, etc. Revisar cada regla para poder asimilar un poco sobre la función de éstas políticas.

Bien, eso es lo más básico de la configuración; ahora, un tema muy común en las empresas es el filtrado de contenido… Eso de bloquear la pornografía, los sitios de Phishing, Drogas, Armas, etc., se pueden bloquear con éste Firewall UTM! Muy útil y funcional; Sí, tal vez no es tan potente como ciertos productos privativos del mercado, pero hogar o una PYME, creo que es más que suficiente, pero esto es tema para la siguiente entrada en el blog. Hasta pronto!